![[Ministerio de Economía y Competitividad]](/images/logo-unido.jpg)

![[INNPACTO]](/images/logoINNPACTO.png)

Herramienta de Seguridad y Control de Tráfico de Red para la Detección de Uso Indebido de Recursos en un entorno de Intranet y Acceso Móvil

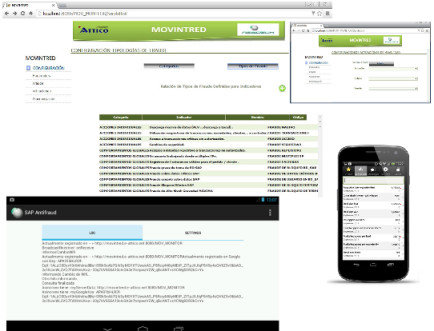

En el marco del proyecto se ha desarrollado una herramienta de seguridad y control que permite la detección del uso indebido de recursos empresariales en un entorno corporativo. En él ha trabajado el centro, junto con TECHEDGE España & LATAM, compañía resultante de la fusión entre REALTECH España y TECHEDGE GROUP (diciembre de 2014).

Esta solución es de utilidad para el control del tráfico en redes de datos empresariales y la actuación remota sobre dispositivos empresariales, tanto de la red como dispositivos móviles sea cual sea su ubicación.

Se basa en el análisis e interpretación del flujo de información a partir de los paquetes de datos que circulan en la intranet, y cuyo origen/destino pueden ser elementos internos o externos, incluyendo accesos móviles. Sobre esta base, la red del backend, la herramienta permite la detección sistemática del uso indebido de recursos empresariales.

Ante las detecciones, permite llevar a cabo actuaciones disuasorias, preventivas, y correctivas; todas estas actuaciones son fácilmente configurables y según el grado de control y penalización por el fraude y tipología, es capaz de emitir, sobre el dispositivo y/o recursos del que parte el fraude, acciones lógicas o físicas que van desde el aviso de la detección al bloqueo del dispositivo contra los sistemas de datos empresariales que se atacaron.

La componente de control de tráfico y detección de fraude ha sido pivotada por Realtech España y se ha implementado en tecnología SAP, mientras que la parte de actuación sobre dispositivos, especialmente dispositivos en movilidad ha sido liderada por el centro tecnológico ATTICO y es aplicable sobre cualquier tecnología de ERP subyacente gracias a su interfaz de comunicación basada en XML y su carácter modular.

- Configurable

- Tanto los criterios de detección de fraude en tecnología de backend como las actuaciones a realizar sobre dispositivos móviles pueden ser configuradas, como por ejemplo: textos de los mensajes, ficheros remotamente modificados, contenidos de sistemas, políticas internas de acceso a recursos de backend, etc.

- Usabilidad, modularidad… extensible y abierto

- Los fraudes detectados se cargan en el formato abierto XML, una tecnología abierta y útil en múltiples plataformas. Cualquier sistema podrá comunicarse con la solución generando esta clase de documentos XML, con un esquema estructurado establecido, para que un componente de escucha esté pendiente de la información consignada en ellos y procese las operaciones requeridas.

- In-Time

- Con el elemento de escucha continuamente en proceso, es capaz de recibir las órdenes de acción en XML, en tiempo real, procesarlas y gracias a su comunicación vía tecnología push con los dispositivos móviles, emitir unívocamente la actuación prácticamente en el momento de la orden.

- Movilidad

- Utilizando tecnologías GCM (Google Cloud Messaging) es capaz de operar con cualquier dispositivo móvil con sistema operativo Android para que, incluso aunque su uso sea desde la red de los sistemas empresariales, ante la detección de un fraude cometido a través de tal dispositivo, la actuación asociada al fraude atacará al dispositivo en el mismo instante en que tenga conectividad de datos.

- Múltiples actuaciones

- Desde el interfaz de management de la herramienta se pueden configurar un sinfín de alternativas de actuación, tanto lógicas como físicas, que van desde: aviso por notificación de la detección del fraude o intento del mismo, detallando según se desee la información al emisor del fraude para disuadir futuros intentos o informar del nivel de alerta activo, actuaciones de borrado o bloqueo de datos en el terminal sea cual sea el espacio de trabajo de la aplicación limitada, incluidas aplicaciones de sistema, des configuración de permisos remotos, etc.

- Transparencia

- En el plano de rastreo de fraudes, la herramienta es transparente a los usuarios, ya que se configurará sobre los switch de la red del sistema ERP de backend, concretamente en tecnología SAP para este componente llevado a cabo por TECHEDGE España & LATAM.

- Garantiza la seguridad en el flujo de información asociada a su lógica de negocios. La empresa sabe quién, cómo y cuándo accede a su información y optimiza este conocimiento con procesos de detección de usos indebidos de recursos en tiempo real en vez del habitual proceso forense.

- Permite el uso de tecnologías móviles de forma segura y en línea con la política de empresa.

- Posibilita acometer con seguridad procesos en movilidad que requieren uso de información y procesos empresariales sin comprometer al sistema.

- Asegura que los dispositivos móviles con acceso al sistema no puedan causar daño a la entidad en caso de pérdida o mal uso interno.

- Minimiza los procesos de auditoría externos e interioriza el control de uso de recursos y su trazabilidad.

- Incrementa el rendimiento de los trabajadores y reduce los riesgos del trabajador que realiza tareas ajenas a su puesto y atribuciones.

- Interacción directa y en tiempo de uso con los dispositivos móviles que operan en el sistema, lo cual posibilita el trato de acciones en tiempo de trabajo y no en procesos forenses posteriores.

![[Centro Tecnológico ATTICO]](/images/logo-attico.png) El proyecto ha recibido financiación del Ministerio de Economía y Competitividad, dentro del Plan Nacional de Investigación Científica, Desarrollo e Innovación Tecnológica, subprograma INNPACTO. Nº expte. IPT-2012-1393-390000.

El proyecto ha recibido financiación del Ministerio de Economía y Competitividad, dentro del Plan Nacional de Investigación Científica, Desarrollo e Innovación Tecnológica, subprograma INNPACTO. Nº expte. IPT-2012-1393-390000.

![[Centro Tecnológico ATTICO]](/images/logo-attico-142x49.png)

![[TechEdge]](/images/logo_techedge.png)